Quebrando chave WEP (Wired Equivalent Privacy)

A tecnologia da moda são as redes sem fio (WI-FI). Com a popularização da mesma, surge

a necessidade de uma maior segurança. Será que alguém esta invadindo a sua rede ou

ainda monitorando seus dados?! Como se proteger? Como atacar?

Conhecimentos Fundamentais.

As redes WI-FI utilizam ondas eletromagnéticas na faixa aberta e licenciada pela ANATEL.

Atualmente os padrões mais difundidos são 802.11b/g de 2.4 GHZ e o 802.11a de 5 GHZ.

Aqui já identifico alguns pontos fracos para a rede sem fio, são eles:

Interferência (telefone sem fio 2.4 GHZ, outras Access Point).

Sendo transmitido os pacotes pelas ondas eletromagnéticas, qualquer um pode capturar

esses pacotes e interpretá-los.

E a segurança?

Temos atualmente muitos protocolos disponíveis para segurança WEP, WPA, TKIP.

Aqui tentarei mostrar quais são as ferramentas e métodos para quebrar a WEP.

Baixando as ferramentas

Baixei um Live-CD com ferramentas no link abaixo:

http://new.remote-exploit.org/index.php/Auditor_main

Infelizmente, atualmente o link acima parece que esta quebrado.

Deixo aqui um convite para quem tiver um servidor FTP com 650 MB disponíveis, envio a

imagem ISO e teremos um link para download.

Esse CD é simplesmente tudo o que precisaremos, pois ele possui as ferramentas que

utilizaremos na série deste artigo:

kismet (parte 1);

aireplay (parte 2);

aircrack (parte 3).

Felizmente podemos baixar as ferramentas, assim você pode instalar em seu computador

e dar continuidade às explicações deste artigo.

As instruções virão a seguir.

Ferramenta sniffer kismet

Kismet:

http://www.kismetwireless.net/

Ferramenta de sniffer de redes sem fio, atualmente na versão Kismet-2005-08-R1 de 15

de agosto de 2005.

Com este sniffer você pode detectar muitas informações:

MAC das interfaces;

ESSID das Access Point;

Canais que estas APs estão operando;

Entre outras informações.

PS: É necessário ter um conhecimento mínimo de redes WI-FI para interpretar as

informações.

Instalando o Kismet

Vamos baixar do site.

http://www.kismetwireless.net/download.shtml

Descompactando:

# tar - xzvf kismet 2005-08-R1.tar.gz

Entre no diretório:

# cd kismet-2006-08-R1

Existem muitas bibliotecas para utilizar o kismet com mais eficiência. O arquivo

README tem mais detalhes para WARDRIVE, GPSMAP e ethereal para análise mais

aprofundada dos pacotes.

Quem quiser ir mais a fundo nisso, estou aí galera (coelho.mario@gmail.com).

Configurando:

# ./configure

# make

# make install

IMPORTANTE: Quem quiser verificar as dependências, execute “make dep”

logo após o ./configure, OK?

Configurando o Kismet

Este sniffer é controlado basicamente por dois arquivos de configuração:

kismet.com – Controla a parte interna do aplicativo;

kismet_ui.conf – Controla a interface do usuário.

Por padrão esses arquivos estão localizados em /usr/local/etc.

IMPORTANTE: Servidores remotos usam kismet_drone.conf. Mais detalhes no arquivo

README.

Executando o kismet

Primeiramente temos que colocar nossa interface em modo monitor ou promíscuo:

# iwconfig eth0 mode monitor

Para verificarmos se este modo foi aceito ditamos:

# iwconfig

ath0 IEEE 802.11 ESSID:”ALLIANCEWORK” Nickname:”truta.alliancework.com”Mode:

Monitor Frequency:2.462 GHz Access Point: 00:00:00:00:00:00 Bit Rate:0 kb/s Tx-Power:

18 dBm Sensitivity=0/3 Retry:off RTS thr:off Fragment thr:off Encryption key:3132-3334-35

Security mode:restricted Power Management:off Link Quality=0/94 Signal level=-95 dBm

Noise level=-95 dBm Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0 Tx excessive

retries:0 Invalid misc:0 Missed beacon:2257

Reparamos aqui o MODE:Monitor.

Telas e Informações

Vamos iniciar o programa com o comando:

Kismet

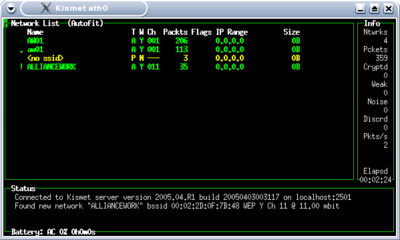

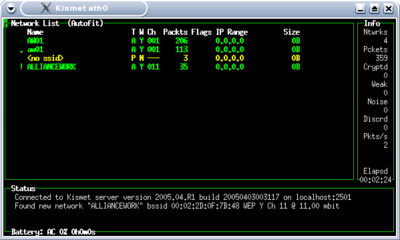

Aqui está a tela do nosso sniffer em modo texto:

Note que existe o AP, o canal e o MAC.

Aqui o kismet encontrou duas interfaces WI-FI:

A primeira, AW01 no canal 1;

A segunda, ALLIANCEWORK no canal 11.

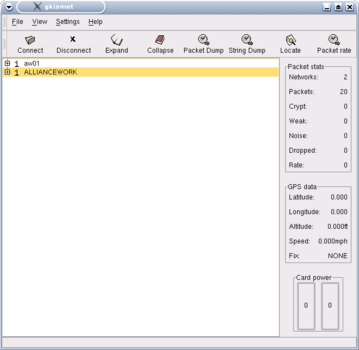

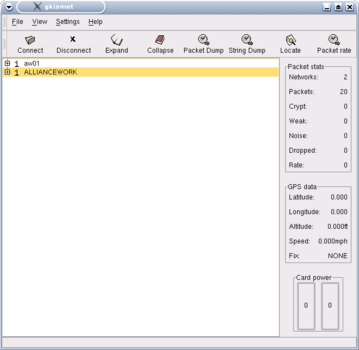

Existe o Kismet em modo gráfico, que é um pouco mais intuitivo.

Para iniciar o Kismet gráfico você utilizara no live-CD o caminho:

Start > Wireless > tool > Sniffer > GKismet

Onde listamos as mesmas duas APS.

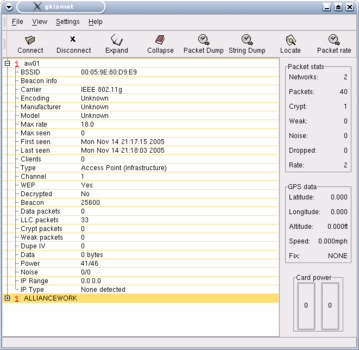

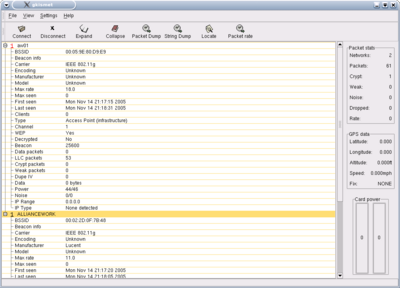

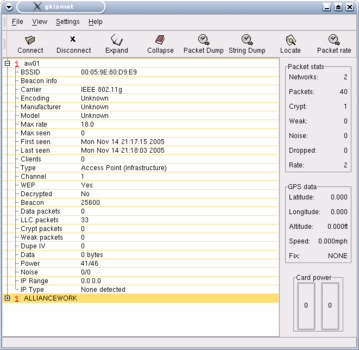

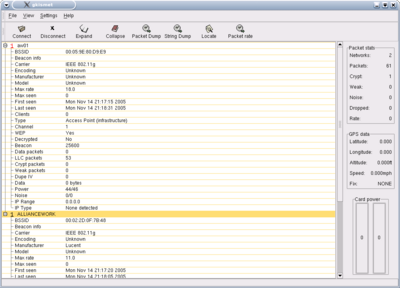

E depois de clicar no sinal de (+) visualizamos os detalhes dos pacotes capturados:

Conclusões

Para quebrarmos a segurança das chaves em redes WI-FI, dependemos de alguns

fatores como o tráfego de pacotes na rede e a quantidade de usuários que se associam

as APS. E teremos que seguir um procedimento que seria mais ou menos assim:

Captura de pacotes (Kismet) – apresentado nesse artigo;

AirReplay – quando há uma associação de cliente na AP, a gente tenta simular clientes se

associando para captura de mais pacotes de gerência.

AirCrack (esse é o cara) – através dos pacotes capturados, tenta gerar as chaves e por

força bruta, ou seja, tentativa e erro ele consegue.

Novamente venho ressaltar o convite para os interessados! Quem tiver um servidor de

FTP com uns 650 MB disponíveis, remeto a imagem ISO e assim teremos um link para

download do CD. Isso seria legal!

Nos próximos artigos iremos desvendar mais sobre essas informações.

Vale lembrar que auditoria de redes não é simples e sempre é bom buscar novas fontes

de informação.

A tecnologia da moda são as redes sem fio (WI-FI). Com a popularização da mesma, surge

a necessidade de uma maior segurança. Será que alguém esta invadindo a sua rede ou

ainda monitorando seus dados?! Como se proteger? Como atacar?

Conhecimentos Fundamentais.

As redes WI-FI utilizam ondas eletromagnéticas na faixa aberta e licenciada pela ANATEL.

Atualmente os padrões mais difundidos são 802.11b/g de 2.4 GHZ e o 802.11a de 5 GHZ.

Aqui já identifico alguns pontos fracos para a rede sem fio, são eles:

Interferência (telefone sem fio 2.4 GHZ, outras Access Point).

Sendo transmitido os pacotes pelas ondas eletromagnéticas, qualquer um pode capturar

esses pacotes e interpretá-los.

E a segurança?

Temos atualmente muitos protocolos disponíveis para segurança WEP, WPA, TKIP.

Aqui tentarei mostrar quais são as ferramentas e métodos para quebrar a WEP.

Baixando as ferramentas

Baixei um Live-CD com ferramentas no link abaixo:

http://new.remote-exploit.org/index.php/Auditor_main

Infelizmente, atualmente o link acima parece que esta quebrado.

Deixo aqui um convite para quem tiver um servidor FTP com 650 MB disponíveis, envio a

imagem ISO e teremos um link para download.

Esse CD é simplesmente tudo o que precisaremos, pois ele possui as ferramentas que

utilizaremos na série deste artigo:

kismet (parte 1);

aireplay (parte 2);

aircrack (parte 3).

Felizmente podemos baixar as ferramentas, assim você pode instalar em seu computador

e dar continuidade às explicações deste artigo.

As instruções virão a seguir.

Ferramenta sniffer kismet

Kismet:

http://www.kismetwireless.net/

Ferramenta de sniffer de redes sem fio, atualmente na versão Kismet-2005-08-R1 de 15

de agosto de 2005.

Com este sniffer você pode detectar muitas informações:

MAC das interfaces;

ESSID das Access Point;

Canais que estas APs estão operando;

Entre outras informações.

PS: É necessário ter um conhecimento mínimo de redes WI-FI para interpretar as

informações.

Instalando o Kismet

Vamos baixar do site.

http://www.kismetwireless.net/download.shtml

Descompactando:

# tar - xzvf kismet 2005-08-R1.tar.gz

Entre no diretório:

# cd kismet-2006-08-R1

Existem muitas bibliotecas para utilizar o kismet com mais eficiência. O arquivo

README tem mais detalhes para WARDRIVE, GPSMAP e ethereal para análise mais

aprofundada dos pacotes.

Quem quiser ir mais a fundo nisso, estou aí galera (coelho.mario@gmail.com).

Configurando:

# ./configure

# make

# make install

IMPORTANTE: Quem quiser verificar as dependências, execute “make dep”

logo após o ./configure, OK?

Configurando o Kismet

Este sniffer é controlado basicamente por dois arquivos de configuração:

kismet.com – Controla a parte interna do aplicativo;

kismet_ui.conf – Controla a interface do usuário.

Por padrão esses arquivos estão localizados em /usr/local/etc.

IMPORTANTE: Servidores remotos usam kismet_drone.conf. Mais detalhes no arquivo

README.

Executando o kismet

Primeiramente temos que colocar nossa interface em modo monitor ou promíscuo:

# iwconfig eth0 mode monitor

Para verificarmos se este modo foi aceito ditamos:

# iwconfig

ath0 IEEE 802.11 ESSID:”ALLIANCEWORK” Nickname:”truta.alliancework.com”Mode:

Monitor Frequency:2.462 GHz Access Point: 00:00:00:00:00:00 Bit Rate:0 kb/s Tx-Power:

18 dBm Sensitivity=0/3 Retry:off RTS thr:off Fragment thr:off Encryption key:3132-3334-35

Security mode:restricted Power Management:off Link Quality=0/94 Signal level=-95 dBm

Noise level=-95 dBm Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0 Tx excessive

retries:0 Invalid misc:0 Missed beacon:2257

Reparamos aqui o MODE:Monitor.

Telas e Informações

Vamos iniciar o programa com o comando:

Kismet

Aqui está a tela do nosso sniffer em modo texto:

Note que existe o AP, o canal e o MAC.

Aqui o kismet encontrou duas interfaces WI-FI:

A primeira, AW01 no canal 1;

A segunda, ALLIANCEWORK no canal 11.

Existe o Kismet em modo gráfico, que é um pouco mais intuitivo.

Para iniciar o Kismet gráfico você utilizara no live-CD o caminho:

Start > Wireless > tool > Sniffer > GKismet

Onde listamos as mesmas duas APS.

E depois de clicar no sinal de (+) visualizamos os detalhes dos pacotes capturados:

Conclusões

Para quebrarmos a segurança das chaves em redes WI-FI, dependemos de alguns

fatores como o tráfego de pacotes na rede e a quantidade de usuários que se associam

as APS. E teremos que seguir um procedimento que seria mais ou menos assim:

Captura de pacotes (Kismet) – apresentado nesse artigo;

AirReplay – quando há uma associação de cliente na AP, a gente tenta simular clientes se

associando para captura de mais pacotes de gerência.

AirCrack (esse é o cara) – através dos pacotes capturados, tenta gerar as chaves e por

força bruta, ou seja, tentativa e erro ele consegue.

Novamente venho ressaltar o convite para os interessados! Quem tiver um servidor de

FTP com uns 650 MB disponíveis, remeto a imagem ISO e assim teremos um link para

download do CD. Isso seria legal!

Nos próximos artigos iremos desvendar mais sobre essas informações.

Vale lembrar que auditoria de redes não é simples e sempre é bom buscar novas fontes

de informação.

Nenhum comentário:

Postar um comentário